Ja, ja …diese Corona-Listen. War mit Ansage, dass das noch zum Problem wird. Ich hatte ja im Juli schon in meinem Podcast über den Fall in der Schweiz berichtet  , bei dem Schwachstellen in einem digitalen Reservierungssystem für Restaurants entdeckt worden waren, das auch zur Datenspeicherung für COVID-19 Contact Tracing genutzt wird. Und jetzt hat der CCC eine vergleichbare Sicherheitslücke bei einem System aus Deutschland aufgedeckt. Ich hab da heute morgen für heise online drüber berichtet:

, bei dem Schwachstellen in einem digitalen Reservierungssystem für Restaurants entdeckt worden waren, das auch zur Datenspeicherung für COVID-19 Contact Tracing genutzt wird. Und jetzt hat der CCC eine vergleichbare Sicherheitslücke bei einem System aus Deutschland aufgedeckt. Ich hab da heute morgen für heise online drüber berichtet:

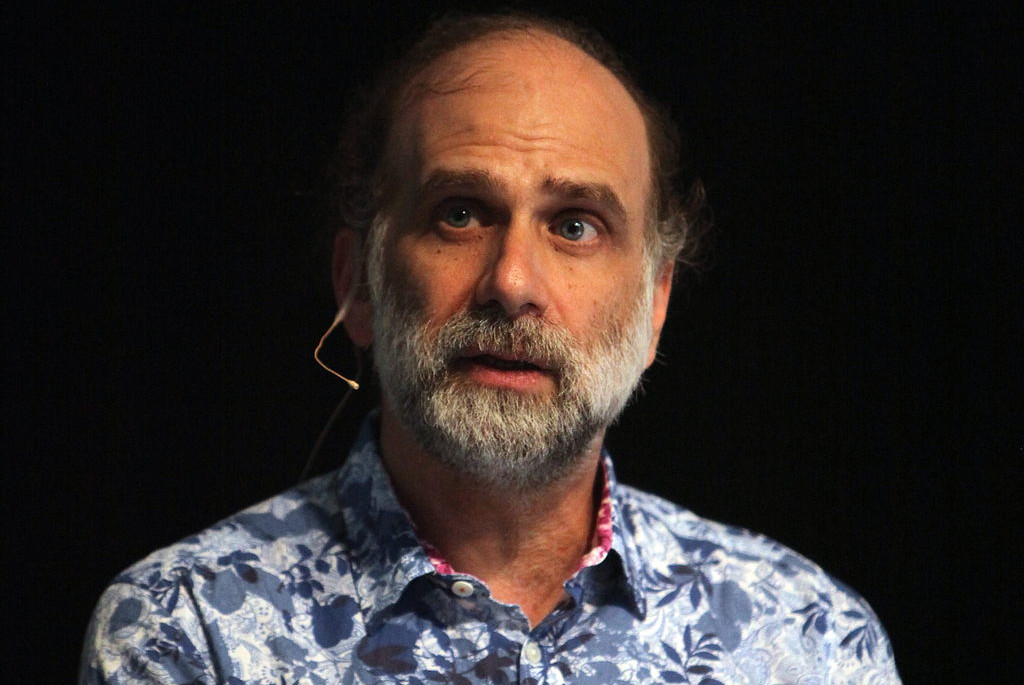

Der CCC rät mittlerweile davon ab, digitale Listen für die Erhebung von Corona-Daten zu nutzen. “Denken first, digital second”, sagt CCC-Sprecher Linus Neumann plakativ. Weiter führt er aus: “Viele digitale Corona-Listen wurden mit der heißen Nadel gestrickt und machen schwer zu haltende Datenschutzversprechen. Die Sicherheit eines Papiersystems ist hingegen auch für Laien leicht zu beurteilen.” Besonders die Nutzung etablierter Cloud-Systeme für die Gastronomie sei bedenklich, da diese oft nur hastig für die neue Aufgabe umgerüstet worden seien. “Die sensiblen Daten landen dann nicht etwa beim Restaurant, sondern auf einem großen Haufen irgendwo im Internet, wo sie die nächsten Jahre auf interessierte Hacker:innen warten”, bilanziert der CCC.

Sollten Restaurantbesitzer auf die Nutzung digitaler Systeme bestehen, empfehlen die CCC-Hacker lieber ein anderes Restaurant zu besuchen. Aber auch beim Eintragen in Papier-Listen ist laut CCC Vorsicht geboten. Club-Sprecher Frank Rieger empfiehlt, sich grundsätzlich mit fiktiven Daten, aber einer funktionierenden, namentlich nicht zuordenbar E-Mail-Adresse einzutragen.